Blockchain ağları bilgisayar korsanları tarafından düzenli olarak hedeflenir ve Blockchain sistemlerindeki en yaygın saldırı türlerinden biri Hizmet Reddi (DoS) saldırılarıdır. Hizmet Reddi saldırıları genellikle hedeflenen ağın ağda meşru isteklerin yerine getirilmesini önlemek için sistemi aşırı yükleme gibi gereksiz isteklerle doldurulmasıyla gerçekleştirilir.

DoS'un daha gelişmiş bir yöntemi, bir sunucuya veya ağa saldırmak için birkaç makine kullanılarak gerçekleştirilen bir Dağıtılmış Hizmet Reddi (DDoS) saldırısıdır. Bu yazıda, ilk olarak 10 Ocak 2019'da gerçekleşen iki İşlem Sıkışıklığı Saldırısı ile sonuçlanan belirli bir EOS zayıflığını tartışacağız. Ayrıca Aelf platformunun bu tür ihlal türlerine karşı herhangi bir kırılganlığın olmamasını sağlamak için nasıl tasarlandığını analiz edeceğiz.

EOS ağı, kullanıcının imzaladığı işlemlerin gelecekte gerçekleşecek ertelenmiş işlemleri planlamasına izin verecek şekilde oluşturulmuştur. Buradaki sorun, ertelenen işlemlere kullanıcı tarafından imzalanmış işlemlere öncelik verilmesidir; bu da gelecekteki kullanıcı imzalı işlemlere erişimi reddeder. Yukarıda açıklandığı gibi, eğer saldırgan ölü döngülerle büyük miktarda ertelenmiş işlem yaratırsa, ağı aşırı sıkıştırarak ve EOS Blockchain'i durdurmanın bir sonucu olarak tüm CPU'nun gücünü kullanarak zaman aşımına uğrayabilir.

EOS.Win Kumar dApp ve EIDOS Token Airdrop İşlem Sıkışıklığı Atak Örnekleri

Bu özel saldırı ile bilgisayar korsanları, EOS.Win adında bir kumar DApp’ini hedef aldı. Saldırı çoğu DoS saldırısından farklıydı çünkü normal sözleşme katmanı yerine Blockchain katmanını hedefledi. Bu saldırıyı yapan bilgisayar korsanları, blok üreticilerinin geçerli işlemleri olan bloklar üretmelerini engellemek için birçok ertelenmiş çöp işlemi oluşturarak bir DoS boşluğundan yararlandı. Bu saldırı muhtemelen EOS Ağı'nda bulunan en kritik hizmet reddi boşluğuydu.

Bu tür bir saldırı kitlesel ölçekte tamamlanmışsa, ağdaki tüm DApp'lerin düzgün çalışmamasına yol açabilir. Bu özellikle potansiyel olarak büyük bir varlık kaybına neden olan ve EOS ekosisteminin daha da gelişmesini ciddi şekilde etkileyen, büyük miktarda dijital varlığa sahip olan kumar uygulamalarını etkileyecektir. Bu zayıflığın bir soruna sebep olduğu tek zaman bu değildir, bu yıl ekim ayında gerçekleşen son saldırı oldu.

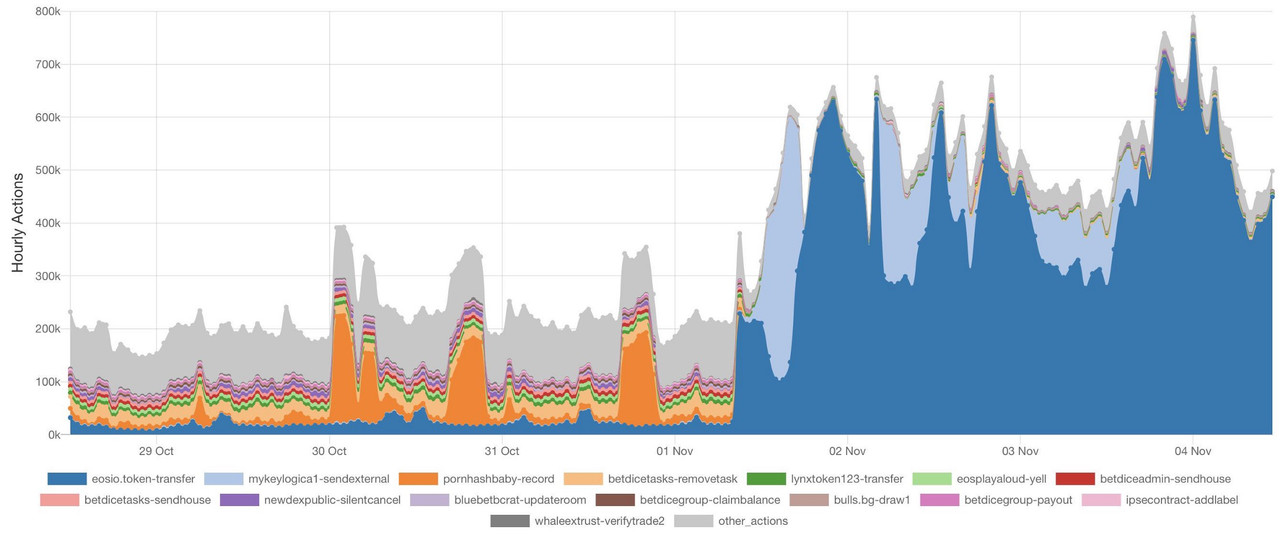

EOS protokolünün şu ana kadar farklı DoS türlerine veya işlem tıkanıklığı saldırılarına karşı zayıflığı ele alınmadı ve gerçekte normal olarak işlev gören blok zinciri olarak 'beklenen davranış' olarak etiketlendi. 31 Ekim 2019'da EIDOS adlı bir şirket tarafından EOS blok zincirine bir Airdrop oluşturmayı içeren başka bir saldırı başlıkları yaptı. Airdrop’un amacı, EOS tokenleri ağa geri göndermeleri için kullanıcılara ücretsiz EIDOS tokenleri vermekti. EOS tokenleri ileri ve geri gönderdikten sonra kullanıcı, madencilik gibi bir işlemde az miktarda EIDOS tokenleri üretir.

Asıl sorun, bu işlem birçok kullanıcı tarafından tekrarlandığında ve EOS blok zincirinin kapasitesini ve hızını büyük ölçüde düşürdüğünde başladı. Bu airdrop muhtemelen EOS ağının anlaşılması ve platformun farklı DoS saldırıları türleriyle ilgili olarak karşılaştığı sorunları genişletmek amacıyla oluşturulmuştur.

Aelf Blockchain Ağında Benzer Saldırıların Olmasını Önleyen Çözümler

Aelf, gelecekte gerçekleşmesi planlanan belirli bir işlem türü olan işlemleri erteleme işlevi olmadan protokolünü oluşturdu. Bu özel tasarım özelliği, EOS ana ağında gerçekleşen çoğu Dağıtılmış Hizmet Reddi saldırısı ve Hizmet Reddi saldırısının Aelf platformunda gerçekleşememesinin ana nedenidir.

Aelf Ağında bir tıkanıklık atağı meydana gelirse, her zaman bireysel yan zincirlere izole edilir ve herhangi bir diğer sözleşmeyi etkilemez, çünkü her bir Yan Zincirde yalnızca 1 sözleşme olması mümkündür. Bu nokta, Aelf Whitepaper’ın 4.1.1 bölümünde daha iyi açıklanmaktadır. Bu, Ana Zincirin tıkanıklık ataklarından etkilenmesine izin vermeyen yerleşik bir güvenlik önlemidir. Aelf Blockchain, ayrıca ağın genelinde güçlü bir güvenlik sağlayan Aelf rastgele sayı sözleşme standardı (ACS6) adı verilen özel bir rasgele sayı üretme aracına sahiptir.

EOS blok zincirinin ve EOS dApp'ların etkili rastgele sayı üretme araçlarını doğru bir şekilde kullanamamaları uzun süredir eleştirilmiştir. Temelde yukarıdaki dapp için geliştirilen rasgele sayı üreteci, gelecekteki bir bloktaki işlemlere dayanır. Sadece ertelenen işlemleri göndermek, kullanıcıya üretilen numarayı kontrol etme imkânı verir. Aelf, platformun üzerine bir dapp inşa eden herhangi bir geliştirici tarafından kullanılabilecek daha güvenli ve yerleşik bir rasgele sayı üreteci tasarladı.

Belirli bir rauntta yer alan tüm blok üreticilerinin blok karma değerlerinden rasgele bir sayı hesaplanır. Bu yöntem, üretilen rasgele sayıyı kontrol etmenin ve ona dayanan bir akıllı sözleşmeye saldırmanın çok daha zor olduğu anlamına gelir. Daha güvenli ve güvenilir bir rasgele sayı üreteci ve dapp geliştiricileri tarafından gerçekleştirilen aşırı ve gereksiz işleri en aza indirir. Daha güvenli ve güvenilir bir rasgele sayı üreteci ile sonuçlanmak, geliştiriciler tarafından gerçekleştirilen aşırı ve gereksiz işleri en aza indirir.

Herhangi bir teknolojik endüstride çeşitli yaklaşımlar kullanarak birbirimizden öğrenmek önemlidir. Dağıtılmış Defter Teknolojisi (DLT) ilerlemeye devam ettikçe, güvenlik sorunlarını çözmek ve birlikte bu karmaşık olayları çözmek için farklı yaklaşımları anlamak için birlikte çalışmaya devam etmeliyiz. Aelf, benzer DoS saldırılarının ilerleyen diğer blok zinciri ağlarında meydana gelmesini engellemeye yardımcı olmak için potansiyel olarak kullanılabilecek güvenli bir şekilde protokolü tasarlamak için çalışmaya devam ediyor.

KAYNAK: https://medium.com/aelfblockchain/eos-weakness-allows-two-dos-attacks-aelf-confirms-it-doesnt-have-the-same-weakness-45c439265bc